Ketiga, tahu dengan detail infrastruktur jaringan - aplikasi yang ada. Ini sering kali jadi kendala, karena kita hanya tahu jaringan terpasang. Tapi tidak ada dokumentasinya. Maka Layer 2 documentation yang memuat network map harus bisa ditampilkan dan di data, sehingga pengguna masuk dari perangkat mana pun akan bisa kita catat (log). Detail ini juga harus diupdate terus menerus, itulah gunanya Network and Configuration Management (NCM) selain fungsi Network Management System (NMS) . NMS akan digunakan untuk memonitoring jaringan, aplikasi hingga database tapi NCM melengkapinya dengan baik.

Keempat, tentukan policy / aturan akses. Ini sangat penting. Tiap pengguna kita bisa tentukan bisa mengakses apa di jaringan, aplikasi. dan ini harus gunakan sistem terpadu, seperti Active Directory atau LDAP. Untuk level jaringan bisa gunakan RADIUS. Dan tentu saja semua ini harus ada catatan secara system (LOG).

Kelima, selalu kontrol akses, jangan percaya, meskipun diakses secara lokal. Banyak kasus keamanan sistem jebol karena orang dalam, mereka yang mengakses data dari dalam jaringan sendiri, bukan melulu dari luar. Maka tetap terapkan akses kontrol yang ketat ke dalam sistem, jaringan, aplikasi, database untuk menjaga kemungkinan ini.

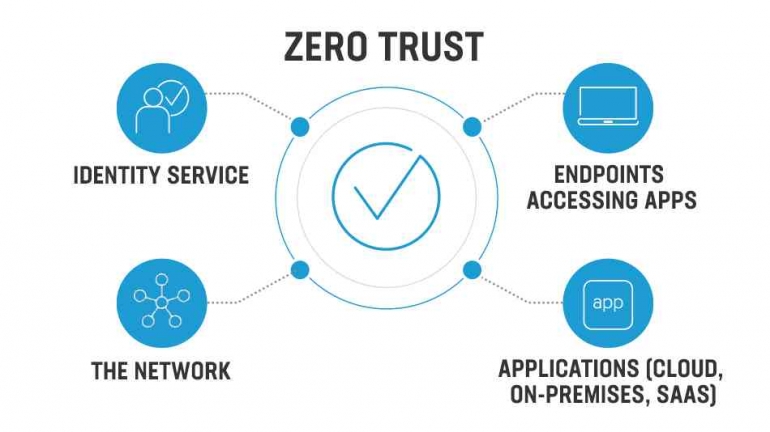

Keenam, selalu gunakan pendekatan zero trust. Dengan pendekatan ini, maka kita menjadi lebih siap, waspada dan memeriksa semuanya dengan baik.

Banyak perangkat dan sistem menyediakan cara untuk mencapai zero trust, dan ini semua nanti kita akan kupas di berbagai webinar EVENTCERDAS mendatang. Banyak anggota APTIKNAS yang bergerak di bidang keamanan siber yang siap berbagi untuk kita.

Baca konten-konten menarik Kompasiana langsung dari smartphone kamu. Follow channel WhatsApp Kompasiana sekarang di sini: https://whatsapp.com/channel/0029VaYjYaL4Spk7WflFYJ2H