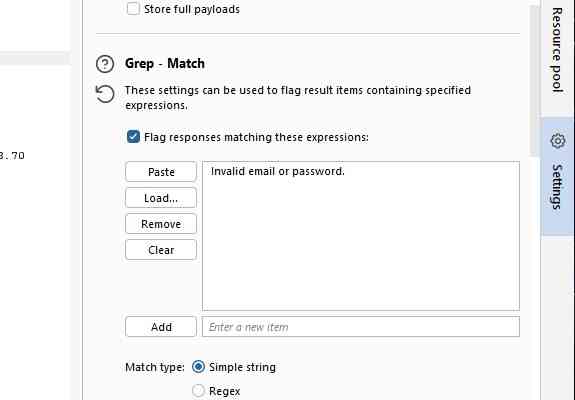

Selanjutnya nggah wordlist 1000 most common passwords pada tab Payloads, dan terakhir dii bagian Options, hapus semua item bawaan pada Grep - Match, kemudian tambahkan pesan error spesifik dari aplikasi seperti "Invalid credentials" untuk mendeteksi login gagal

3. Eksekusi Serangan

Mulai dengan tekan Start Attact di tab Intruder. Amati status dan respons server, catat waktu dan jumlah permintaan yang dibutuhkan untuk menemukan kata sandi yang benar.

Hasil dan Pembahasan

1. Hasil Brute Force dengan Wordlist

Eksperimen brute force dilakukan menggunakan wordlist 1000 most common passwords. Serangan ini berhasil menemukan kata sandi yang benar setelah mengirimkan 327 permintaan dalam waktu 32 menit. Berikut adalah hasil yang ditemukan:

- Username: admin@gmail.com

- Password: asdfghjkl

Respons server terhadap permintaan login menunjukkan perbedaan yang jelas antara login yang berhasil dan yang gagal:

- HTTP 401 Unauthorized untuk login dengan kata sandi yang salah.

- HTTP 200 OK untuk login yang berhasil, disertai dengan session token dalam respons body.

2. Analisis Kelemahan

Berdasarkan hasil eksperimen, ditemukan beberapa kelemahan serius pada sistem keamanan aplikasi Juice Shop:

- Kata Sandi Lemah: Penggunaan kata sandi yang mudah ditebak, seperti "asdfghjkl", memungkinkan serangan brute force untuk berhasil dalam waktu singkat.

- Tidak Ada Proteksi Terhadap Brute Force: Aplikasi ini tidak memiliki pembatasan pada jumlah percobaan login yang gagal atau mekanisme penguncian akun.

- Kurangnya Keamanan Tambahan: Tidak adanya lapisan keamanan tambahan, seperti CAPTCHA atau otentikasi dua faktor (MFA), membuat aplikasi ini sangat rentan terhadap serangan brute force.

3. Mitigasi

Berdasarkan kelemahan yang ditemukan, langkah-langkah mitigasi yang dapat diimplementasikan untuk memperkuat keamanan sistem adalah sebagai berikut:

- Implementasi Rate-Limiting

- Penggunaan CAPTCHA atau MFA

- Menggunakan alat seperti Web App Firewall (WAF)

Kesimpulan

Melalui eksperimen ini, terlihat bahwa sistem Juice Shop memiliki kerentanannya terhadap serangan brute force, terutama karena penggunaan kata sandi yang lemah dan tidak adanya mekanisme proteksi yang cukup. Dengan mengimplementasikan langkah-langkah mitigasi seperti rate-limiting, kebijakan kata sandi yang lebih kuat, serta penggunaan CAPTCHA atau MFA, sistem dapat diperkuat untuk melawan serangan brute force yang semakin kompleks. Penelitian ini menunjukkan pentingnya untuk terus mengembangkan dan memperbarui mekanisme keamanan dalam aplikasi web agar tetap aman di tengah ancaman yang terus berkembang.

Baca konten-konten menarik Kompasiana langsung dari smartphone kamu. Follow channel WhatsApp Kompasiana sekarang di sini: https://whatsapp.com/channel/0029VaYjYaL4Spk7WflFYJ2H