Latar Belakang

Saat ini organisasi usaha didunia berusaha melindungi aset digital mereka dengan menerapkan langkah-langkah pencegahan dan program keamanan siber, tetapi meskipun upaya terus-menerus ini untuk menghindari pelanggaran keamanan siber dan serangan siber. Menurut Asosiasi Audit dan Kontrol Sistem Informasi (ISACA), asal mula cybersecurity diterbitkan dalam sebuah artikel jurnal di awal tahun delapan puluhan, menyajikan bukti pertama dari konsep kode yang mereplikasi diri / menyebar sendiri yang terkait dengan masalah keamanan komputer. Berdasarkan dasar-dasar disiplin yang ditentukan oleh ISACA, keamanan siber adalah "Perlindungan aset informasi dengan mengatasi ancaman terhadap informasi yang diproses, disimpan, dan diangkut oleh sistem informasi yang bekerja dengan internet" - keamanan siber dan keamanan informasi sering disebutkan secara bergantian tetapi keamanan siber adalah komponen informasi keamanan.

Keamanan siber ditempatkan sebagai tantangan teknologi utama bagi Informasi para manajer dan profesional audit Teknologi(TI); Oleh karena itu, perusahaan harus mempertimbangkan untuk meninjau rencana audit TI mereka secara berkelanjutan untuk mengatasi ancaman keamanan siber dan teknologi yang muncul (Protiviti, 2017a). Penelitian ini menunjukkan bahwa mengelola audit keamanan siber lebih penting di wilayah geografis tertentu daripada yang lain - Amerika Utara (70%), Eropa (58%), Amerika Latin (56%), Oseania (53%), Timur Tengah (50%), Afrika (49%) dan Asia (35%). Namun, Amerika Utara adalah satu-satunya area di mana mengawasi audit keamanan siber berada dalam 3 prioritas teratas dalam hal audit.

Menurut laporan dari Cisco tentang keamanan siber, ada lebih dari 20% perusahaan yang mengalami masalah keamanan siber telah melaporkan kehilangan pendapatan yang material, kehilangan basis pelanggan mereka, dan kehilangan peluang bisnis, dengan total biaya sekitar USD17 juta per perusahaan (CISCO, 2017).

Perusahaan menetapkan sistem pengendalian internal untuk memberikan jaminan yang wajar untuk mencapai tujuan sehubungan dengan efektivitas dan efisiensi operasional, pelaporan keuangan yang andal, dan kepatuhan terhadap hukum dan peraturan (COSO, 2004). Insiden keamanan dunia maya dapat secara langsung memengaruhi dan membahayakan kontrol internal atas pelaporan keuangan (ICFR) dari perusahaan yang terpengaruh. Dalam hal ini, pembukuan dan catatan perusahaan dapat diubah, yang dapat mengakibatkan manipulasi laporan keuangan. Masalah ini baru-baru ini diulangi oleh regulator seperti Dewan Pengawas Akuntansi Perusahaan Publik (PCAOB). PCAOB secara khusus memperingatkan auditor eksternal untuk mempertimbangkan bagaimana insiden dunia maya dapat memengaruhi ICFR perusahaan (PCAOB, 2010, 2013).

Insiden keamanan dunia maya adalah peristiwa yang kompleks dan beragam. Misalnya, Equifax, agen pelaporan kredit, mengakui pada 7 September 2017, bahwa peretas telah membobol informasi lebih dari 140 juta data orang antara Mei dan Juli di tahun yang sama (Bernard et al., 2017). Peretas dapat mengeksploitasi kerentanan situs web mereka dan memperoleh akses ke nomor jaminan sosial, tanggal lahir, nomor SIM, dan informasi kartu kredit. Konsekuensi dari pelanggaran tersebut cukup besar. Harga saham perusahaan turun sekitar 18% setelah pengungkapan pertama atas pelanggaran tersebut (Volz & Shepardson, 2017). Dokumen pengadilan yang diajukan dalam penyelesaian kasus tersebut menunjukkan bahwa biaya minimum yang harus dikeluarkan adalah USD1,38 miliar (Jaeger, 2020).

Model Audit Keamanan Siber

Pada kesempatan ini kita akan meninjau beberapa model terpenting yang digunakan di seluruh dunia untuk tahap perencanaan, pelaksanaan, pelaporan, dan audit tindak lanjut di bidang keamanan informasi siber dan teknologi informasi.

Ada beberapa metodologi pendekatan audit yang memiliki tujuan tertentu untuk lembaga yang berdampak global. Antara lain adalah :

1. ISO/IEC 27001: 2013

Standar internasional ini didesain dan dijalankan oleh Internasional Organization For Standardization (ISO), standar ini direviu setiap lima tahun, edisi sebelumnya dirilis pada tahun 2005 dan edisi kedua dirilis pada tahun 2013. ISO/IEC 27001:2013 diketahui sebagai Information technology - Security techniques - Information security management systems – Requirements hal ini didasarkan pada Information Security Management System (ISMS). Pendekatan ini dapat digunakan oleh organisasi untuk membangun, menerapkan, memelihara, dan terus meningkatkan kebutuhan akan informasi teknologi, Teknik keamanan dan system manajemen keamanan informasi (ISMS). Pendekatan ini memiliki tujuh klausul control yaitu:

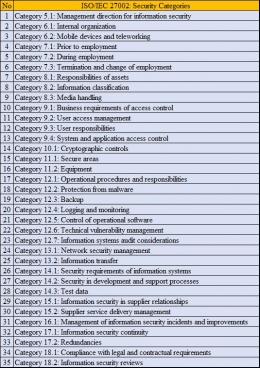

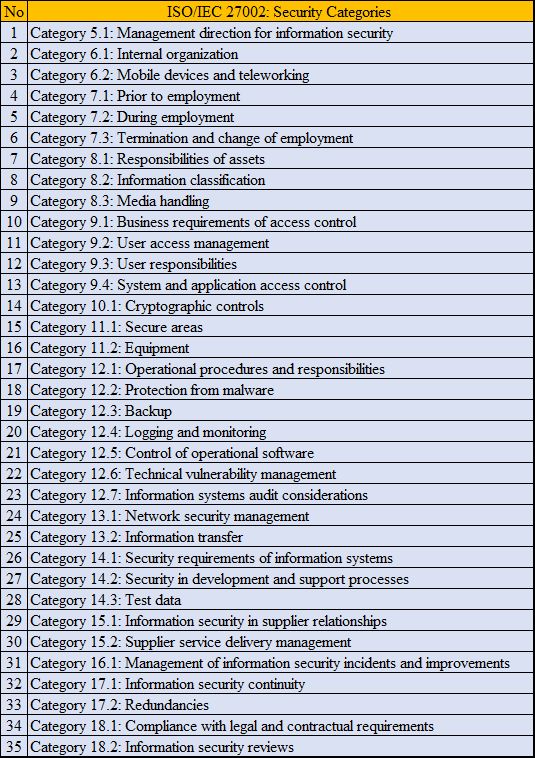

2. ISO/IEC 27002: 2013

ISO / IEC 27002: 2013 merupakan pengembangan dari ISO/IEC 27001: 2013 yang dapat digunakan oleh organisasi untuk memilih kontrol dengan implementasi ISMS, menerapkan kontrol keamanan informasi yang diterima secara universal dan untuk mengembangkan pedoman manajemen keamanan informasi untuk lingkungan bisnis khusus mereka.

Dalam hal audit, ISO / IEC 27002: 2013 menyoroti dua kontrol khusus untuk perencanaan dan pelaksanaan audit:

Pengendalian audit sistem informasi: persyaratan dan aktivitas harus direncanakan tanpa menimbulkan dampak pada proses bisnis. Implementasi panduan disediakan yang mencakup 7 pedoman

Tinjauan kepatuhan teknis: mekanisme kontrol ini menyatakan bahwa sistem harus ditinjau secara terus-menerus untuk memverifikasi kepatuhan dengan kebijakan keamanan informasi. Pengendalian ini memberikan pedoman implementasi yang mencakup keahlian dari auditor, perencanaan yang tepat untuk pengujian penetrasi dan kerentanan akan disusupi.

COBIT 2019 adalah kerangka kerja untuk tata kelola dan pengelolaan informasi dan teknologi perusahaan untuk organisasi mana pun. Inti dari pengelolaan dalam COBIT 2019 diatur sebagai berikut:

pengenalan dan metodologi

tujuan tata kelola dan manajemen

merancang solusi tata kelola teknologi dan informasi

menerapkan dan mengoptimalkan informasi dan solusi tata kelola teknologi

COBIT 2019 menyajikan input eksklusif untuk keamanan terkelola, lalu publikasi kerangka inti, menambahkan faktor desain dan area fokus yang menghasilkan sistem tata kelola perusahaan yang disesuaikan untuk informasi dan teknologi. Pedoman dan prosedur ISACA dan ITAF dapat digunakan untuk merencanakan audit COBIT.

4. Information Technology Infrastructure Library (ITIL) 4

ITIL 4 merupakan sebuah kerangka kerja yang dibuat sebagai standar pemilihan, pembuatan rencana, pengiriman, dan pemeliharaan jasa teknologi informasi dalam perusahaan mana pun. Tujuan utamanya adalah untuk menambah efisiensi dan mencapai penyampaian layanan yang dapat diprediksi. ITIL adalah standar global untuk industri Manajemen Layanan Teknologi Informasi (ITSM). AXELOS di Inggris Raya (UK), bertanggung jawab untuk memelihara sistem ITIL dan semua publikasinya. ITIL dipetakan dalam ISO 20000 Bagian 1 dan skema sertifikasi dapat disesuaikan untuk mengadopsi dan menyesuaikan ITIL sesuai dengan kebutuhan spesifik bisnis.

5. American Institute Of Certified Public Accountants (AICPA)

Menurut AICPA (2017), program manajemen risiko cybersecurity adalah “Serangkaian kebijakan, proses, dan kontrol yang dirancang untuk melindungi informasi dan sistem dari peristiwa keamanan yang dapat membahayakan pencapaian tujuan cybersecurity entitas dan untuk mendeteksi, merespons, mengurangi, dan pulih dari, secara tepat waktu, peristiwa keamanan yang tidak dicegah ".

Kerangka pelaporan manajemen risiko keamanan siber memverifikasi efektivitas kontrol keamanan yang ada antara organisasi dan pemangku kepentingannya. Kerangka kerja terdiri dari komponen-komponen berikut:

a. Kriteria deskripsi untuk deskripsi manajemen dari setiap entitas program manajemen risiko keamanan siber.

b. Kriteria kontrol layanan kepercayaan untuk keamanan, ketersediaan, dan kerahasiaan

c. Panduan AICPA melaporkan tentang manajemen risiko keamanan siber suatu entitas program

6. Information Systems Audit And Control Association (ISACA)

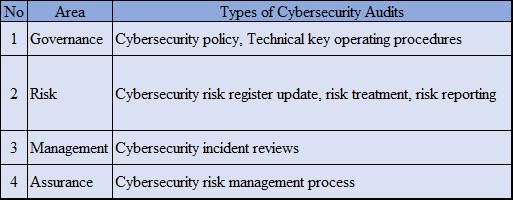

Menurut ISACA (2017), keamanan siber sangat penting bagi banyak anggota Direksi sebagian karena publisitas yang buruk dapat dihasilkan begitu satu organisasi menjadi korban dari pelanggaran data besar atau serangan siber yang mengakibatkan kerugian bagi organisasi. Untuk berinvestasi dalam tindakan yang tepat, perusahaan perlu mengevaluasi mereka risiko saat ini dan yang akan datang serta mengaudit pengendalian yang ada atau yang akan datang untuk melindungi aset informasi. Investasi pengendalian harus mencakup kesadaran, kebijakan, Intrusion Detection Systems (IDS), pencatatan peristiwa, respons atas insiden, pemindaian kerentanan, klasifikasi informasi dan aset dunia maya intelijen dan penguatan teknologi / arsitektur / sistem.

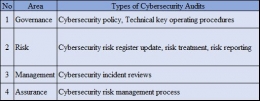

Keamanan Audit siber diatur dalam tiga lini pertahanan:

a. Management: Control Self-Assessments (CSAs), pengujian teknis, pengujian sosial dan tinjauan manajemen regular

b. Risk Management: ancaman / kerentanan / risiko, evaluasi risiko, analisis dampak bisnis dan risiko yang muncul

c. Audit Internal: pengujian pengendalian internal, kepatuhan cybersecurity, penerimaan risiko dan investigasi forensik digital

Audit keamanan siber lebih kompleks daripada audit umum, perencanaan, dan ruang lingkupnya ditunjukkan dalam tabel berikut:

NIST Cybersecurity Framework (CSF) versi 1.1 berfokus pada pendorong bisnis yang terkait dengan aktivitas dan risiko keamanan siber. Kerangka kerja ini memiliki tiga komponen utama:

a. Inti Kerangka: Hasil keamanan siber yang diinginkan diidentifikasi dengan benar

b. Tingkatan Penerapan: Ukuran kualitatif dari organisasi manajemen risiko keamanan siber

c. Profil Kerangka: Penyelarasan antara Inti Kerangka dan persyaratan, tujuan, selera risiko organisasi dan sumber daya.

Versi awal dibuat pada tahun 2014 untuk meningkatkan keamanan siber infrastruktur kritis. Versi 1.1 mengelola risiko keamanan siber untuk infrastruktur kritis. Inti kerangka kerja mencakup lima fungsi - mengidentifikasi, melindungi, mendeteksi, menanggapi, dan Memulihkan; kemudian masing-masing fungsi ini memiliki kategori dan subkategori. Selain itu, Inti berisi sumber daya Informatif seperti standar keamanan siber, pedoman, dan praktik terbaik. Tingkatan mendefinisikan konteks keamanan siber yang diatur dari tingkat parsial hingga adaptif. Profil menyajikan hasil berdasarkan kebutuhan organisasi. Profil saat ini nantinya dapat dibandingkan dengan profil target.

Menurut Institute of Internal Auditor (IIA), keamanan siber didefinisikan sebagai salah satu teknologi, proses dan praktik yang dirancang untuk melindungi aset informasi organisasi mana pun. Seperti ISACA, IIA juga mempertimbangkan "Tiga Garis Peran dan Tanggung Jawab Pertahanan" untuk melindungi keamanan siber yang terkait dengan manajemen, kontrol, dan tata kelola. Selain itu, IIA menambahkan peran dan tanggung jawab pada "Tiga Garis Pertahanan":

a. Pertahanan Tingkat Pertama: Chief Technology Officer (CTO), Chief Security Officer (CSO), Chief Information Security Officer (CISO), Chief Information Officer (CIO), Chief Executive Officer (CEO) dan anggota Manajemen Atas

b. Lini Pertahanan Kedua: Manajer dan pejabat manajemen risiko TI

c. Lini Pertahanan Ketiga: Chief Audit Executive (CAE) dan aktivitas Audit Internal

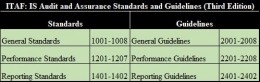

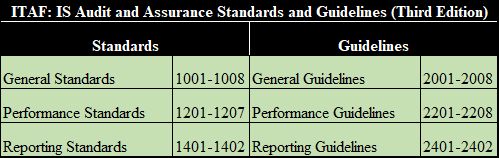

9. Information Technology Assurance Framework (ITAF)

ITAF memberikan standar, pedoman dan alat untuk melakukan audit Sistem Informasi dan penilaian jaminan. ITAF juga menyediakan panduan, teknik dan alat untuk merencanakan, merancang, melaksanakan, melaporkan yang terkait dengan Sistem Informasi (SI) audit dan penugasan jaminan. Standar ITAF bersifat wajib, pedoman bersifat opsional, alat dan teknik disajikan sebagai bahan pelengkap yang dapat berupa dokumen diskusi, arahan teknis, kertas kerja,audit program atau buku.

• 3450: Proses TI

• 3630: Mengaudit Kontrol Umum TI

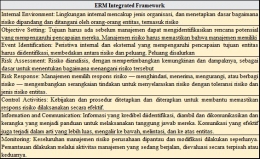

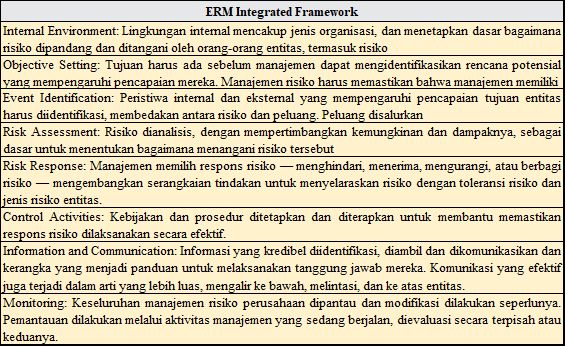

10. Committee Of Sponsoring Organizations (COSO)

COSO Enterprise Risk Management (ERM) Kerangka Kerja Terpadu adalah “Sebuah proses yang dilakukan oleh manajemen atas, manajemen menengah dan personel entitas lainnya dalam lini organisasi dan diaplikasikan dalam pengaturan strategi di seluruh perusahaan dan dirancang untuk mengidentifikasi peristiwa potensial yang dapat mempengaruhi entitas, dan mengelola risiko agar sesuai dengan selera risikonya, untuk memberikan jaminan keamanan terkait pencapaian tujuan organisasi. "

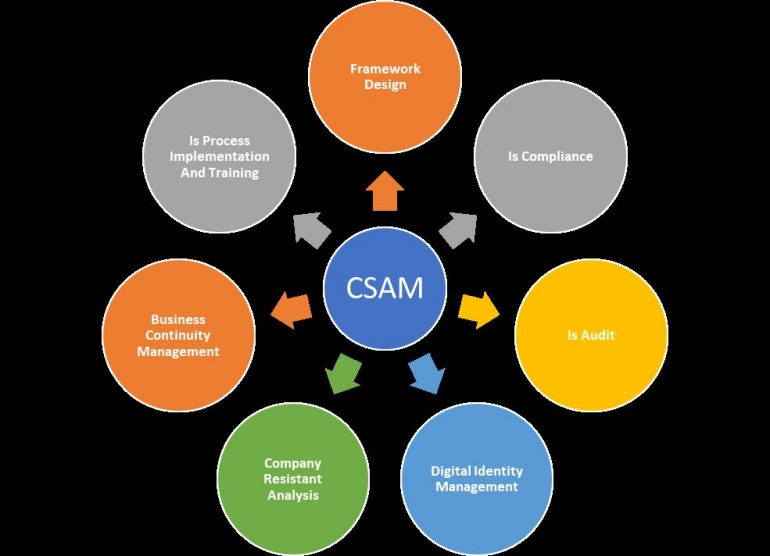

Model Audit Keamanan Siber (CSAM) adalah model lengkap baru yang mencakup penilaian jaminan optimal keamanan siber di organisasi mana pun dan dapat memverifikasi pedoman khusus untuk Negara-negara yang berencana menerapkan Strategi Keamanan Siber Nasional (NCS) atau ingin mengevaluasi efektivitas Strategi atau Kebijakan Keamanan Siber Nasionalnya sudah ada. CSAM dapat diterapkan untuk melakukan audit keamanan siber internal atau eksternal, model ini dapat digunakan untuk melakukan audit keamanan siber tunggal atau dapat menjadi bagian dari program audit perusahaan untuk meningkatkan kontrol keamanan siber. Setiap tim audit memiliki opsi untuk melakukan audit penuh untuk semua domain keamanan siber atau dengan memilih domain tertentu untuk mengaudit area tertentu yang memerlukan verifikasi dan pengerasan kontrol. CSAM memiliki 18 domain; domain 1 khusus untuk Negara Bangsa dan domain 2-18 dapat diterapkan di organisasi mana pun. Organisasi dapat berupa perusahaan kecil, menengah atau besar, model ini juga berlaku untuk semua Organisasi Nirlaba (NPO).

CSAM terdiri dari gambaran umum, sumber daya, 18 domain, 26 sub-domain, 87 daftar periksa, 169 kontrol, 429 sub-kontrol, 80 penilaian pedoman dan kartu skor evaluasi. Penilaian Domain 1-Guideline khusus untuk Negara Bangsa dan domain 2-18 berlaku untuk semua jenis Organisasi. Domain tertentu memiliki sub-domain tertentu tempat kontrol dievaluasi. Kemudian daftar periksa memverifikasi kepatuhan tentang sub-kontrol tertentu berdasarkan domain / sub-domain. Hasil scorecard menentukan peringkat dan skor domain yang akan menghasilkan peringkat kematangan keamanan siber secara keseluruhan.

Kesimpulan

Sebagian besar metodologi tidak mencakup semua aktivitas keamanan siber untuk perencanaan audit dan pelaksanaannya. Dalam banyak kasus, diperlukan kombinasi lebih dari satu kerangka kerja untuk mencakup banyak bidang dalam keamanan informasi dan keamanan siber. Selain itu, standar keamanan informasi / keamanan siber yang ada, kerangka kerja, metodologi, pedoman, praktik terbaik, dan model akan terus-menerus perlu diperbarui, karena ancaman siber terus berkembang dan penjahat siber menemukan cara yang lebih canggih untuk meluncurkan serangan siber mereka terhadap perusahaan dan individu.

Daftar Pustaka

Jaeger, J. (2020, January 21). Equifax must spend ‘a minimum of $1B’ for data security. Reuters. Retrieved September 20, 2020, from https://www.complianceweek.com/cyber-security/equifax-must-spend-a-minimum-of-1b-for-data- security/28329.article

Volz, D., & Shepardson, D. (2017). Criticism of Equifax data breach response mounts, shares tumble. Reuters (September 8, 2017). Retrieved December 8, 2018, from https://www.reuters.com/article/us-equifax-cyber/equifax-shares-slump-after-massive-data-breach-idUSKCN1BJ1NF

Financial and Quantitative Analysis, 46(6), 1683-1725. https://doi.org/10.1017/S0022109011000500 Cisco. (2017). Cisco 2017 Annual Cyber security Report. Retreived December 8, 2018, from https://www.cisco.com/c/m/ en_au/products/security/offers/annual-cybersecurity-report-2017.htm

Ponemon Institute. (2016). Cost of data breach study: Global analysis. Retrieved December 8, 2018, from https://www-01.ibm.com/marketing/iwm/dre/signup?source = mrs-form-1995&S_PKG = ov49542

Public Company Accounting Oversight Board (2OB). (2010). Identifying and assessing risks of material misstatement. AS No. 12.

Public Company Accounting Oversight Board (PCAOB). (2013). Considerations for audits of internal control over

financial reporting.

Public Company Accounting Oversight Board (PCAOB). (2014). Auditing standard no. 2 - An audit of internal control

over financial reporting performed in conjunction with an audit of financial statements

Bernard, T. S., Hsu, T., Perlroth, N., & Lieber, R. (2017). Equifax Says Cyberattack May Have Affected 143 Mil-

lion in the U.S.. New York Times (September 7, 2018). Retrieved December 8, 2018, from https://www.nytimes. com/2017/09/07/business/equifax-cyberattack.html

Pierangelo Rosati , Fabian Gogolin & Theo Lynn (2020): Cyber-Security Incidents and Audit Quality, European Accounting Review

International Standardization Organization - ISO. (2013). International Standard ISO/IEC 27002: Information technology - Security techniques - code of practice for information security controls (2nd ed.). International Standardization Organization - ISO.

International Standardization Organization - ISO. (2013). International Standard ISO/IEC 27002: Information technology - Security techniques - Information security management systems - Requirements (2nd ed.). International Standardization Organization - ISO.

ISACA. (2010). Information Security Management Audit/Assurance Program. Retrieved from www.isaca.org ISACA. (2014).

ITAF 3rd Edition: A Professional Practices Framework for IS Audit/Assurance. Retrieved from www.isaca.org

ISACA. (2017). Auditing Cyber Security: Evaluating Risk and Auditing Controls. Retrieved from www.isaca.org

ISACA. (2018). COBIT 2019 Design Guide: Designing an Information and Technology Governance Solution. Retrieved from www.isaca.org

ISACA. (2018). COBIT 2019 Framework: Governance and Management Objectives. Retrieved from www.isaca.org

ISACA. (2018). COBIT 2019 Framework: Introduction and Methodology. Retrieved from www.isaca.org

ISACA. (2018). COBIT 2019 Implementation Guide: Implementing and Optimizing an Information and Technology Governance Solution. Retrieved

from www.isaca.org

National Institute of Standards and Technology - NIST. (2017). NIST Special Publication 800-53 Revision 5. U.S. Department of Commerce. Retrieved

from https://csrc.nist.gov/publications/detail/sp/800-53/rev-5/draft

National Institute of Standards and Technology - NIST. (2018). Framework for Improving Critical Infrastructure Cybersecurity Version 1.1. U.S. Department of Commerce. doi:10.6028/NIST.CSWP.04162018

North American Electric Reliability Corporation. (2020). NERC CIP Reliability Standards. Retrieved from https://www.nerc.com/pa/Stand/Pages/

CIPStandards.aspx

Office of Government Commerce. (2007). ITIL Continual Service Improvement. The Stationary Office. Office of Government Commerce. (2007). ITIL Service Design. The Stationary

Office.

Sabillon, R., Serra-Ruiz, J., Cavaller, V., & Cano, J. (2017). A Comprehensive Cybersecurity Audit Model to Improve Cybersecurity Assurance: The

CyberSecurity Audit Model (CSAM). Proceedings of Second International Conference on Information Systems and Computer Science (INCISCOS).10.1109/INCISCOS.2017.20

The Institute of Internal Auditors - IIA (2016). Assessing Cybersecurity Risk: Roles of the Three Lines of Defense. Supplemental Guidance - Global Technology Audit Guide (GTAG). IIA.

Baca konten-konten menarik Kompasiana langsung dari smartphone kamu. Follow channel WhatsApp Kompasiana sekarang di sini: https://whatsapp.com/channel/0029VaYjYaL4Spk7WflFYJ2H