Audit sistem informasi merupakan bagian dari keseluruhan proses audit, yang merupakan salah satu fasilitator tata kelola perusahaan yang baik. Meskipun tidak ada definisi tunggal audit SI yang universal, Ron Weber telah mendefinisikannya (audit EDP--seperti yang sebelumnya disebut) sebagai "proses mengumpulkan dan mengevaluasi bukti untuk menentukan apakah sistem komputer (sistem informasi) melindungi aset, memelihara data integritas, mencapai tujuan organisasi secara efektif dan mengkonsumsi sumber daya secara efisien.

Sistem informasi adalah sumber kehidupan dari setiap bisnis besar. Seperti di tahun-tahun sebelumnya, sistem komputer tidak hanya mencatat transaksi bisnis, tetapi sebenarnya menggerakkan proses bisnis utama perusahaan. Dalam skenario seperti itu, manajemen senior dan manajer bisnis memiliki kekhawatiran tentang sistem informasi. Tujuan audit SI adalah untuk meninjau dan memberikan umpan balik, jaminan, dan saran. Kekhawatiran ini dapat dikelompokkan dalam tiga kepala besar:

Elemen Audit SI

Sistem informasi bukan hanya komputer. Sistem informasi saat ini sangat kompleks dan memiliki banyak komponen yang disatukan untuk membuat solusi bisnis. Kepastian tentang sistem informasi hanya dapat diperoleh jika semua komponen dievaluasi dan diamankan. Tautan terlemah pepatah adalah kekuatan total rantai. Elemen utama audit SI dapat diklasifikasikan secara luas:

Tinjauan fisik dan lingkungan---Ini mencakup keamanan fisik, catu daya, penyejuk udara, kontrol kelembapan, dan faktor lingkungan lainnya.

Tinjauan administrasi sistem---Ini termasuk tinjauan keamanan sistem operasi, sistem manajemen basis data, semua prosedur administrasi sistem, dan kepatuhan.

Tinjauan perangkat lunak aplikasi --- Aplikasi bisnis dapat berupa penggajian, pembuatan faktur, sistem pemrosesan pesanan pelanggan berbasis web, atau sistem perencanaan sumber daya perusahaan yang benar-benar menjalankan bisnis. Tinjauan perangkat lunak aplikasi tersebut mencakup kontrol akses dan otorisasi, validasi, penanganan kesalahan dan pengecualian, alur proses bisnis dalam perangkat lunak aplikasi, dan kontrol dan prosedur manual pelengkap. Selain itu, tinjauan siklus hidup pengembangan sistem harus diselesaikan.

Tinjauan keamanan jaringan---Tinjauan koneksi internal dan eksternal ke sistem, keamanan perimeter, tinjauan firewall, daftar kontrol akses router, pemindaian port, dan deteksi intrusi adalah beberapa area cakupan yang khas.

Tinjauan kesinambungan bisnis---Ini mencakup keberadaan dan pemeliharaan perangkat keras yang toleran terhadap kesalahan dan redundan, prosedur pencadangan dan penyimpanan, serta pemulihan bencana/rencana kesinambungan bisnis yang terdokumentasi dan teruji.

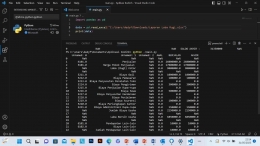

Tinjauan integritas data tujuannya adalah pemeriksaan data langsung untuk memverifikasi kecukupan kontrol dan dampak kelemahan, seperti yang terlihat dari salah satu tinjauan di atas. Pengujian substantif tersebut dapat dilakukan dengan menggunakan perangkat lunak audit umum (misalnya, teknik audit berbantuan komputer).

Semua elemen ini perlu ditangani untuk menyajikan kepada manajemen penilaian sistem yang jelas. Misalnya, perangkat lunak aplikasi mungkin dirancang dan diimplementasikan dengan baik dengan semua fitur keamanan, tetapi kata sandi pengguna super default di sistem operasi yang digunakan di server mungkin tidak diubah, sehingga memungkinkan seseorang untuk mengakses file data secara langsung. Situasi seperti itu meniadakan keamanan apa pun yang dibangun ke dalam aplikasi. Demikian pula, firewall dan keamanan sistem teknis mungkin telah diimplementasikan dengan sangat baik, tetapi definisi peran dan kontrol akses dalam perangkat lunak aplikasi mungkin telah dirancang dan diimplementasikan dengan sangat buruk sehingga dengan menggunakan ID pengguna mereka, karyawan dapat melihat informasi penting dan sensitif jauh. di luar peran mereka.