D. Pengendalian Keamanan Tambahan Lainnya

- Verifikasi bahwa enkripsi data-at-rest diterapkan jika sesuai.

Enkripsi data-at-rest melibatkan enkripsi data saat disimpan. Langkah ini tidak sesuai untuk semua lingkungan dan dapat dicakup oleh kontrol atau aplikasi lain. Enkripsi data-at-rest lebih penting daripada bentuk enkripsi lain karena masa pakai data pada disk jauh lebih lama daripada masa pakai data di jaringan. Jika Anda melihat di mana data kemungkinan besar akan dicuri, data itu langsung dari penyimpanan saat tidak digunakan dan bukan saat melintasi jaringan.

- Verifikasi bahwa enkripsi jaringan data-in-motion diterapkan jika sesuai.

Persyaratan kebijakan mungkin memerlukan lalu lintas terenkripsi untuk aplikasi yang berisi informasi sensitif atau untuk mencadangkan penyimpanan ke lokasi lain. Enkripsi jaringan diimplementasikan karena dua alasan utama: untuk melindungi kredensial otentikasi saat mereka bergerak melintasi jaringan, dan untuk melindungi data aktual saat berpindah melalui jaringan.

Jaringan bukanlah lingkungan yang aman — alamat IP dapat dipalsukan, dan lalu lintas jaringan dapat dialihkan dan diketahui.

- Evaluasi pengendalian teknis tingkat terendah untuk memisahkan atau mem-firewall data yang sangat sensitif dari lingkungan penyimpanan lainnya.

Kontrol harus ada yang membatasi akses ke informasi sensitif seperti data pelaku usaha/pemegang kartu/carholders data (CHD), informasi identitas pribadi/personally identifiable information (PII), source code/kode sumber, dan jenis data kepemilikan lainnya, termasuk hak administratif ke host. Jika enkripsi digunakan, jelaskan di sini dan evaluasi penanganan password/kunci, termasuk pemberian dan pencabutan hak, password/kunci, dan sertifikat.

- Tinjau dan evaluasi prosedur administrator sistem untuk pemantauan keamanan.

Administrator penyimpanan harus secara teratur memantau lingkungan untuk perubahan dan juga meninjau lingkungan untuk kerentanan keamanan.

Program pemantauan yang buruk dapat menyebabkan insiden keamanan terjadi tanpa sepengetahuan administrator. Pemantauan secara aktif mengawasi masalah (deteksi) dan secara aktif mencarinya (menemukan dan mengurangi kerentanan).

- Pastikan bahwa kontrol fisik dan operasi yang sesuai tersedia untuk memberikan perlindungan dan ketersediaan sistem, antara lain:

• Persediaan aset

• Keamanan fisik

• Pengendalian lingkungan

• Perencanaan kapasitas

• Manajemen Perubahan

• Pemantauan sistem

• Proses backup

• Perencanaan pemulihan bencana (disaster recovery)

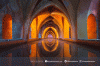

Demikianlah, beberapa tahapan yang dapat dilakukan dalam melakukan audit sorage, sebagaimana gambar berikut ini:

Kesimpulan:

Audit Storage perlu dilakukan untuk perbaikan terhadap kinerja storage/penyimpanan suatu organisasi, baik yang menggunakan Direct Attached Storage, maupun Shared Storage. Dengan perbaikan pada sistem penyimpanan, dapat dilakukan efisiensi, penghematan biaya, dan keefektifan serta kepatuhan terhadap peraturan perundangan yang berlaku.

Daftar Pustaka

Budnik, Leroy , 2007. Preparing for a Storage Security Audit. Storage Networking Association Industry

Cook, Rick, 2007. What to expect from storage audit. TechTarget

Davis, Chris & Schiller, Mike, 2011. IT Auditing. Using Controls to Protect Information Asset. The McGraw-Hill Companies. Second Edition.

Baca konten-konten menarik Kompasiana langsung dari smartphone kamu. Follow channel WhatsApp Kompasiana sekarang di sini: https://whatsapp.com/channel/0029VaYjYaL4Spk7WflFYJ2H