Server database Redis yang salah dikonfigurasi adalah target kampanye cryptojacking baru yang memanfaatkan layanan transfer file baris perintah yang sah dan open source untuk mengimplementasikan serangannya.

"Yang mendasari kampanye ini adalah penggunaan transfer[.] sh," kata Cado Security dalam sebuah laporan yang dibagikan dengan The Hacker News. "Ada kemungkinan bahwa ini adalah upaya untuk menghindari deteksi berdasarkan domain hosting kode umum lainnya (seperti pastebin[.] com)."

Perusahaan keamanan siber cloud mengatakan interaktivitas baris perintah terkait dengan transfer[.] sh telah menjadikannya alat yang ideal untuk hosting dan mengirimkan muatan berbahaya.

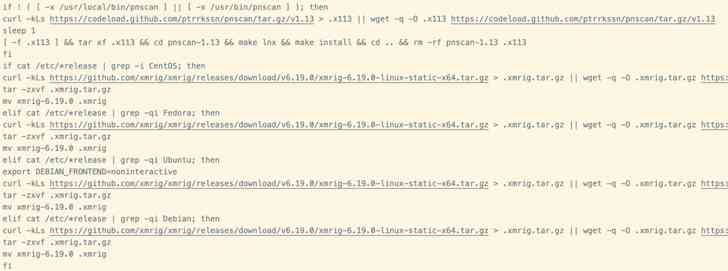

Rantai serangan dimulai dengan menargetkan penyebaran Redis yang tidak aman, diikuti dengan mendaftarkan pekerjaan cron yang mengarah ke eksekusi kode sewenang-wenang ketika diurai oleh penjadwal. Pekerjaan ini dirancang untuk mengambil muatan yang dihosting saat transfer[.] .sh.

Perlu dicatat bahwa mekanisme serangan serupa telah digunakan oleh aktor ancaman lain seperti TeamTNT dan WatchDog dalam operasi cryptojacking mereka.

Payload adalah skrip yang membuka jalan bagi penambang cryptocurrency XMRig, tetapi tidak sebelum mengambil langkah persiapan untuk membebaskan memori, menghentikan penambang yang bersaing, dan menginstal utilitas pemindai jaringan yang disebut pnscan untuk menemukan server Redis yang rentan dan menyebarkan infeksi.

"Meskipun jelas bahwa tujuan dari kampanye ini adalah untuk membajak sumber daya sistem untuk menambang cryptocurrency, infeksi oleh malware ini dapat memiliki efek yang tidak diinginkan," kata perusahaan itu. "Konfigurasi sistem manajemen memori Linux yang sembrono dapat dengan mudah mengakibatkan kerusakan data atau hilangnya ketersediaan sistem."

Perkembangan ini menjadikannya ancaman terbaru untuk menyerang server Redis setelah Redigo dan HeadCrab dalam beberapa bulan terakhir.

Temuan ini juga muncul ketika Avertium mengungkapkan serangkaian serangan baru di mana server SSH dipaksa untuk menyebarkan malware botnet XorDdos pada server yang disusupi dengan tujuan meluncurkan serangan distributed denial-of-service (DDoS) terhadap target yang berlokasi di China dan AS.

Perusahaan keamanan siber itu mengatakan pihaknya mengamati 1,2 juta upaya koneksi SSH yang tidak sah di 18 honeypot antara 6 Oktober 2022 dan 7 Desember 2022. Ia mengaitkan aktivitas itu dengan aktor ancaman yang berbasis di China.

42% dari upaya tersebut berasal dari 49 alamat IP yang ditetapkan ke Jaringan Provinsi Jiangsu ChinaNet, dengan sisanya berasal dari 8.000 alamat IP yang tersebar di seluruh dunia.

"Ditemukan bahwa setelah pemindaian mengidentifikasi port terbuka, itu akan menjadi sasaran serangan brute-force terhadap akun 'root' menggunakan daftar sekitar 17.000 kata sandi," kata Avertium. "Setelah serangan brute-force berhasil, bot XorDDoS dipasang."

Follow Instagram @kompasianacom juga Tiktok @kompasiana biar nggak ketinggalan event seru komunitas dan tips dapat cuan dari Kompasiana

Baca juga cerita inspiratif langsung dari smartphone kamu dengan bergabung di WhatsApp Channel Kompasiana di SINI