Latar Belakang

Sistem Informasi telah diadopsi ke dalam praktik bisnis sejak awal revolusi digital, dan keamanan informasi masih menjadi isu penting bagi para pelaku bisnis hingga saat ini. Salah satu yang perlu menjadi perhatian adalah masalah keamanan informasi dalam hal otorisasi dan otentikasi. Salah satu cara untuk dapat menginvestigasi transaksi yang terjadi adalah dengan melakukan audit database (Waraporn, 2010). Perusahaan atau organisasi yang pemrosesan transaksinya atau aktivitas bisnisnya menggunakan program komputer harus diaudit databasenya. Mengaudit aktivitas dan akses database dapat membantu mengidentifikasi masalah keamanan dan menyelesaikannya dengan cepat.

Masalah dalam audit database adalah penemuan pengetahuan dalam database. Menemukan pengetahuan dari database dapat dilihat sebagai proses yang berisi beberapa langkah: memahami domain, menyiapkan kumpulan data, menemukan pola (misalnya, dependensi), postprocessing pola yang ditemukan (misalnya, memilih dependensi yang seharusnya menjadi kendala integritas), dan meletakkan hasil mulai digunakan (Uthurusamy, 1996).

Database

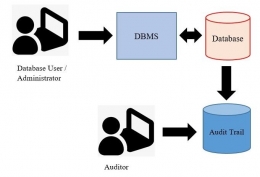

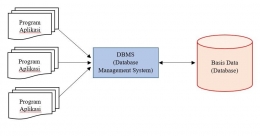

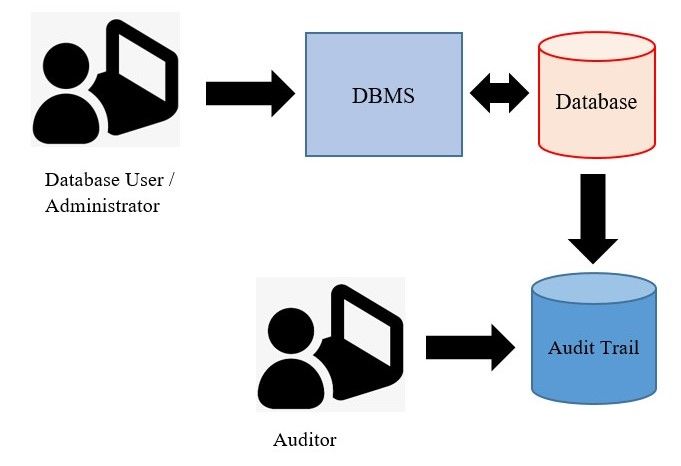

Database adalah kumpulan informasi atau data yang disimpan secara terstruktur dan terorganisir di dalam komputer dan diolah atau dikelola menggunakan software program atau aplikasi untuk menghasilkan sebuah informasi. Adapun software yang digunakan untuk mengelola dan memanggil database disebut sistem manajemen basis data atau database management system (DBMS).

Sistem manajemen database (DBMS) adalah alat utama dari pencatatan otomatis, pelaporan, audit, dan kontrol (Orman, 2001). DBMS berfungsi sebagai antarmuka antara database dan pengguna akhir atau programnya, yang memungkinkan pengguna untuk mengambil, memperbarui, dan mengelola bagaimana informasi tersebut diatur dan dioptimalkan. DBMS juga memfasilitasi pengawasan dan kontrol database, memungkinkan berbagai operasi administratif seperti pemantauan kinerja, penyetelan, serta pencadangan dan pemulihan.

Ada banyak tipe database. Database terbaik untuk organisasi tertentu bergantung pada bagaimana oerganisasi menggunakan data tersebut. Tipe database tersebut diantaranya:

- Database relasional. Database relasional menyajikan data sebagai sekumpulan tabel dengan kolom dan baris, teknologi database relasional ini menyediakan cara untuk mengakses informasi terstruktur dengan efisien dan fleksibel.

- Database berorientasi objek. Seperti halnya pemrograman berorientasi objek, Informasi dalam database berorientasi objek juga direpresentasikan dalam bentuk objek.

- Database terdistribusi. Database terdistribusi merupakan dua atau lebih database yang terletak di situs berbeda, yang disimpan di beberapa komputer, baik terletak di lokasi fisik yang sama ataupun tersebar di jaringan yang berbeda.

- Data warehouse. Sebuah pusat data, data warehouse adalah jenis database yang dirancang khusus untuk query dan analisis cepat.

- Database NoSQL. NoSQL, atau database nonrelasional, memungkinkan data tidak terstruktur dan semistruktur untuk disimpan dan dimanipulasi (berbeda dengan database relasional, yang menentukan bagaimana semua data yang dimasukkan ke dalam database harus disusun).

- Database grafik. Dalam database grafik data disimpan dalam bentuk entitas dan hubungan antar entitas.

- Database OLTP. Database OLTP merupakan database analitik cepat yang dirancang untuk transaksi dalam jumlah besar dan dilakukan oleh banyak pengguna.

Audit Database

Salah satu kunci keberhasilan audit adalah mampu melacak perubahan pada jejak siapa yang membuat perubahan, operasi modifikasi apa, dan kapan itu terjadi (Waraporn, 2010). Audit database dilakukan melalui pengamatan database untuk mengetahui tindakan pengguna database.

Manfaat Audit Database

- Mengaktifkan akuntabilitas untuk setiap tindakan

- Mencegah pengguna dari tindakan yang tidak pantas berdasarkan akuntabilitas tersebut

- Menyelidiki aktivitas yang mencurigakan

- Memberitahu auditor tentang tindakan yang dilakukan oleh pengguna yang tidak sah

- Mendeteksi masalah dengan otorisasi atau implementasi kontrol akses

- Menangani persyaratan audit untuk kepatuhan

- Memantau dan mengumpulkan data tentang aktivitas database tertentu

Pendekatan Audit Database

Ada tiga pendekatan utama untuk audit database dan penegakan integritas (Orman, 2001). Yang pertama adalah penegakan berkala di mana batasan integritas dijalankan pada akhir periode tetap, dan kesalahan serta pelanggaran yang terjadi selama periode tersebut ditangkap dan diperbaiki. Penentuan periode optimal sangat penting untuk strategi ini untuk meminimalkan tingkat kesalahan dalam data yang disimpan.

Pendekatan kedua adalah pendekatan penghitungan transaksi di mana batasan dieksekusi setelah setiap n transaksi. Transaksi adalah operasi pembaruan yang menyisipkan, menghapus, atau mengubah satu atau lebih catatan dalam database. Seperti dalam pendekatan sebelumnya, pemilihan jumlah transaksi yang optimal n sangat penting untuk efisiensi pendekatan ini, dan untuk meminimalkan tingkat kesalahan dalam data yang disimpan.

Pendekatan ketiga adalah variasi dari penegakan integritas berkelanjutan secara real-time. Berdasarkan pendekatan ini, batasan integritas dijalankan setelah setiap transaksi, tetapi tidak dalam bentuk lengkap. Versi yang disederhanakan dari setiap batasan integritas dijalankan untuk menguji apakah kesalahan baru dimasukkan ke dalam database oleh transaksi tertentu, dengan asumsi bahwa database bebas dari kesalahan sebelum transaksi.

Teknik Audit Database

Dalam penelitiannya yang berjudul Database Auditing Design on Historical Data Waraporn (2010) mengusulkan beberapa teknik audit database berdasarkan historical data, antara lain:

1. Audit Berbasis Baris

Teknik ini membuat tabel terpisah untuk setiap tabel relasional untuk memelihara data historis. Tabel operasional tetap sama dengan sistem non-audit.

2. Audit Berbasis Kolom

Audit berbasis kolom memecahkan redundansi dari audit berbasis baris. Data pada kolom historis tabel audit hanya disimpan nilai yang diubah kecuali primary key seperti ID yang digunakan untuk mereferensikan tabel operasionalnya.

3. Audit dengan Tabel Log

Tabel log telah digunakan untuk manajemen transaksi dalam database relasional sejak lama. Karena sifat transaksi yang perlu diketahui operasi, data, dan waktu pelaksanaannya, tabel log juga dapat digunakan untuk tujuan audit.

4. Audit Berbasis Semi-Struktur

Sejak munculnya paradigma berorientasi objek, data terstruktur telah didefinisikan ulang menjadi informasi yang kompleks. Audit berbasis semi-struktur digunakan dalam database berorientasi objek. Terdapat dua tipe semi-terstruktur untuk mengelola data audit yaitu tipe objek-relasional dan tipe XML.

Kategori dalam Database Auditing

L. Yang. (2009) mengungkapkan bahwa banyak jejak audit diproduksi untuk lingkungan database, sehingga terdapat beberapa kategori dalam auditing yaitu:

- Mengaudit jejak audit dari log on dan log off, serta merekam semua upaya login yang gagal.

- Mengaudit DCL (Data Control Language) dari database. DCL mencakup perubahan pada hak istimewa, definisi pengguna / login dan atribut keamanan lainnya.

- Mengaudit DDL (Data Definition Language) yang mengubah skema database. Beberapa aktivitas pencurian informasi mungkin melibatkan perintah DDL.

- Mengaudit perubahan pada data sensitif melalui aktivitas DML (Data Manipulation Language). Dengan mengaudit aktivitas DML, setiap perubahan data yang terjadi dapat terekam.

- Mengaudit perubahan pada sumber prosedur dan pemicu yang tersimpan di mana kode berbahaya dapat dengan mudah disembunyikan.

- Mengaudit kesalahan database akibat penyerangan database oleh pihak tertentu, dan berbagai hal lainnya.

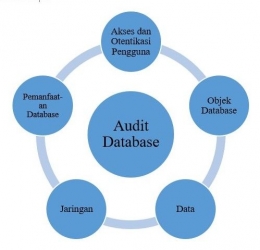

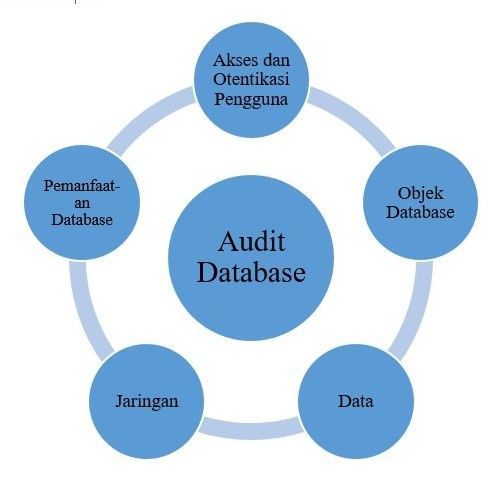

Ruang Lingkup Audit Database

1. Akses dan Otentikasi Pengguna

Ini adalah titik masuk untuk setiap pelaku dari dalam atau luar organisasi. Pengguna yang memiliki hak istimewa mungkin dapat mengubah atau mengekstrak informasi dari database pelanggan atau ia dapat mencoba mengakses sistem pada saat ia tidak diizinkan dengan niat yang salah.

Mengaudit aktivitas ini membantu perusahaan mengidentifikasi pelanggaran data sebelum terlambat atau setidaknya membantu menerapkan konfigurasi keamanan yang lebih baik untuk menghentikan terjadinya kerugian.

2. Objek Database

Objek database yang menyimpan data pengguna atau perusahaan, serta prosedur atau logika yang menentukan fungsionalitas sistem, dan orang-orang yang memiliki izin pada objek ini semuanya dapat memanipulasi struktur dan dengan demikian menjadi alasan untuk korupsi data atau pencurian data secara terus menerus. Hal ini tidak dapat dilacak jika pengauditan tidak diaktifkan.

Pengauditan harus diimplementasikan untuk semua tabel penting, tampilan, prosedur, link database, dan alur logika runtime yang mengontrol fungsionalitas tertentu untuk aplikasi bisnis.

3. Data

Data adalah bagian terpenting dari organisasi. Mungkin ada banyak pengguna yang mungkin memiliki izin untuk memanipulasi data, dan penting bahwa semua data rahasia dan terbatas tidak boleh diedit oleh pengguna tidak sah lainnya.

Mengidentifikasi dan melacak detail seperti pengguna, waktu, data, dan perubahan dapat membantu perusahaan mematuhi banyak aturan kepatuhan data, dan fungsi audit ini akan semakin mementingkan persyaratan kepatuhan GDPR yang baru.

4. Jaringan

Saat ini data menjadi sangat besar dan mobile. Organisasi mungkin memiliki penyimpanan data milik sendiri serta beberapa di public cloud, yang mungkin membutuhkan jaringan dalam jumlah besar. Mengaudit jaringan akan membantu dalam memahami volume data yang berlebihan dan juga mengidentifikasi kebutuhan sumber daya jaringan untuk konfigurasi yang lebih baik dari infrastruktur jaringan.

Selain itu, saat memindahkan data akan rentan terhadap pencurian dan kehilangan. Ini berarti organisasi juga perlu menyiapkan enkripsi data transparan.

5. Pemanfaatan Database Secara Keseluruhan

Mengaudit keseluruhan penggunaan basis data dapat memberikan gambaran yang sangat baik tentang biaya menjalankan server serta memungkinkan organisasi siap untuk penambahan dan modifikasi sumber daya apa pun sebelum benar-benar dibutuhkan. Organisasi juga dapat mengonfigurasi peringatan bermanfaat berdasarkan audit ini.

Tools Audit Database

Database yang berbeda menyediakan berbagai opsi untuk mengaudit data pada tingkat yang berbeda. Banyak database memiliki kapabilitas bawaan yang dapat menyediakan alat audit, tetapi memenuhi persyaratan kepatuhan sama pentingnya dengan bagian dari keamanan database. Berikut adalah beberapa contoh mesin database dan fitur auditnya.

1. Oracle Database 12c

Sistem ini memungkinkan audit database yang dioptimalkan melalui kebijakan dan ketentuan. Oracle telah mengkonsolidasikan dan menggabungkan dua produk keamanannya — Vault Audit dan Database Firewall — menjadi satu produk, sehingga pengguna dapat menikmati jejak data audit terpadu.

Dibandingkan dengan versi sebelumnya, Oracle Database 12c menyediakan audit yang lebih baik dengan menyediakan konfigurasi logging yang ditargetkan, tepat, dan berbasis konteks. Hal ini meningkatkan kinerja melalui pengurangan biaya overhead untuk pencatatan data audit, dan juga meningkatkan pelaporan data yang diaudit karena sudah ditangkap secara terkonsolidasi.

Misalnya, kebijakan dapat dikonfigurasi untuk mengaudit pada tingkat yang berbeda, termasuk alamat IP, program, durasi waktu, atau jenis akses jaringan yang digunakan dalam otentikasi. Oracle juga dapat menyimpan jejak audit dalam database atau dalam file log audit yang harus dipantau secara teratur.

2. IBM DB2

Saat diaktifkan, db2 audit IBM menghasilkan log audit untuk sekumpulan operasi database. Jejak audit dapat ditemukan di file log yang dihasilkan pada sistem file, dan dapat menggunakan alat db2 audit untuk mengonfigurasi dan memantau informasi terkait audit pada tingkat instans atau database.

Ada implikasi dari mengaktifkan audit pada database yang dipartisi, karena sebagian besar aktivitas database yang diaudit terjadi di partisi database terkait, dan mungkin saja sejumlah catatan audit yang dihasilkan akan didasarkan pada jumlah partisi database untuk aktivitas pada satu objek. Ini karena setiap record harus dapat mengidentifikasi partisi database tempat aktivitas terjadi.

3. MySQL Enterprise Audit

Solusi ini memungkinkan audit berbasis kebijakan yang ramah pengguna. Setelah plugin audit diaktifkan, pengguna dapat menentukan opsi untuk apa yang perlu diaudit. Log audit dibuat dengan aman dalam format XML dan dapat dilihat dengan alat penampil apa pun. Log audit dapat dienkripsi, lalu dibagikan dan didekripsi oleh alat pihak ketiga lainnya dengan kunci untuk analisis. Selain itu, peningkatan baru menghemat penyimpanan dengan membuat file log terkompresi.

Kesimpulan

Audit database sangat diperlukan bagi organisasi atau perusahaan yang pemrosesan transaksinya atau aktivitas bisnisnya menggunakan program komputer dan membutuhkan penyimpanan data pengguna. Dengan audit database, pengujian substantif dapat dilakukan lebih efektif dan efisien serta akurat. Salah satu kunci keberhasilan audit adalah mampu melacak perubahan pada jejak siapa yang membuat perubahan, operasi modifikasi apa, dan kapan itu terjadi. Setiap database yang berbeda memiliki tingkatan yang berbeda untuk diaudit, sehingga pendekatan, teknik audit, dan tools yang digunakan juga berbeda tergantung pada tingkatan database itu sendiri.

Daftar Pustaka:

L. Yang. 2009. Teaching Database Security and Auditing. Proc. 40th ACM Tech. Sympo-sium Comput. Sci. Educ.

Mullins, Craig. 2002. Database administration: the complete guide to practices and procedures. Addison-Wesley. p. 402.

Oracle Help Center. Auditing Database Activity.

Uthurusamy. 1996. Advance in Knowledge Discovery and Data Mining. MIT Press. Cambridge. FDA

Waraporn, Narongrit. 2010. Database Auditing Design on Historical Data. School of Information Technology, King Mongkut’s University of Technology Thonburi, Bangkok, Thailand.

Yehuda, Yanif. 2021. Database Audit: Why You Need Them and Wahat Tools to Use. DevOps for Database.

Follow Instagram @kompasianacom juga Tiktok @kompasiana biar nggak ketinggalan event seru komunitas dan tips dapat cuan dari Kompasiana. Baca juga cerita inspiratif langsung dari smartphone kamu dengan bergabung di WhatsApp Channel Kompasiana di SINI